Gli hacker legati alla Corea del Nord stanno intensificando gli attacchi al settore delle criptovalute; recenti indagini hanno evidenziato i metodi in evoluzione del Lazarus Group.

L'analista on-chain ZachXBT ha rivelato una serie di incidenti legati alle operazioni informatiche del regime. Questi incidenti includono l'uso di falsi profili di sviluppatori e complesse strategie di riciclaggio.

Gli hacker di Lazarus rubano milioni mentre la Corea del Nord intensifica gli attacchi crittografici

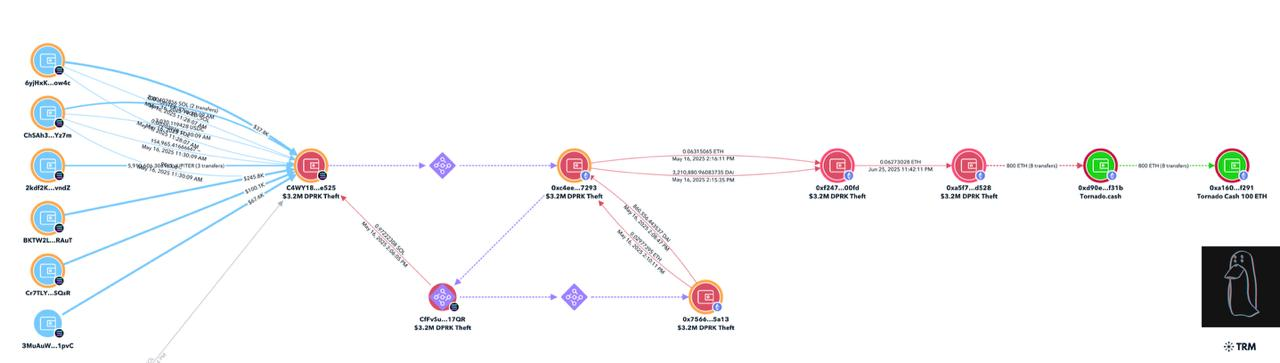

Il 29 giugno, Zachxbt ha segnalato che il 16 maggio il gruppo Lazarus ha truffato un utente rubandogli 3,2 milioni di dollari in asset digitali.

I fondi rubati sono stati rapidamente convertiti da Solana a Ethereum. L'hacker ha quindi depositato 800 ETH in Tornado Cash, un protocollo di privacy che oscura le transazioni in criptovaluta.

Al momento della stesura del presente rapporto, si stima che ci siano ancora 1,25 milioni di dollari in un portafoglio Ethereum contenente DAI ed ETH.

Nel frattempo, questo attacco è solo una di una serie di attività del Lazarus Group, che prende sempre più di mira criptovalute di alto valore.

Il 27 giugno, ZachXBT ha collegato il gruppo a un exploit significativo che ha colpito diversi progetti NFT associati a Matt Furie, il creatore di Pepe . L'attacco ha colpito anche progetti come ChainSaw e Favrr.

Questa serie di attacchi, iniziata il 18 giugno, ha permesso agli hacker di prendere il controllo di diversi contratti NFT. Hanno quindi creato e venduto NFT, rubando circa 1 milione di dollari da questi progetti.

L'indagine di ZachXBT ha rivelato che gli hacker hanno trasferito i fondi rubati su tre wallet. Alla fine, hanno convertito parte degli ETH in stablecoin e li hanno trasferiti a MEXC, un exchange centralizzato.

Nel frattempo, lo schema dei trasferimenti di stablecoin, legato a uno specifico indirizzo di deposito MEXC, suggerisce che gli aggressori siano stati coinvolti in più progetti crittografici.

Inoltre, l'analisi ha scoperto collegamenti ad account GitHub con impostazioni in lingua coreana e fusi orari compatibili con le attività della Corea del Nord.

"Altri indicatori rivelati dai registri interni evidenziano irregolarità nel curriculum di un presunto dipendente IT della RPDC. Perché uno sviluppatore che afferma di vivere negli Stati Uniti dovrebbe avere un'impostazione di lingua coreana, utilizzare la VPN Astral e avere un fuso orario Asia/Russia?", si è chiesto ZachXBT.

Nel caso di Favrr, gli investigatori sospettano che il direttore tecnico del progetto, Alex Hong, sia un dipendente IT nordcoreano . ZachXBT ha anche riferito che il profilo LinkedIn di Hong è stato recentemente cancellato e che la sua storia lavorativa non è stata verificata.

Questi incidenti, infatti, evidenziano il ruolo costante della Corea del Nord nel furto di criptovalute. La società di analisi blockchain TRM Labs ha recentemente collegato gli hacker nordcoreani a quasi 1,6 miliardi di dollari di fondi rubati, pari a circa il 70% di tutti i beni crittografici rubati quest'anno.

Il post Il gruppo nordcoreano Lazarus colpisce ancora con una truffa da 3,2 milioni di dollari è apparso per la prima volta su BeInCrypto .