Nel settore delle criptovalute in rapida crescita, l’adozione diffusa delle criptovalute ha attratto non solo utenti legittimi ma anche criminali informatici che cercano di sfruttare le vulnerabilità .

Recenti scoperte della società di sicurezza informatica Kaspersky hanno fatto luce su un sofisticato attacco malware rivolto agli utenti Macbook nel settore delle criptovalute.

Raccolta di dati sensibili da sistemi Mac infetti

Gli esperti di Kaspersky Lab hanno scoperto che gli aggressori hanno riconfezionato le applicazioni pre-crackate come file Package (PKG) – un tipo di formato di file comunemente utilizzato sui Macbook – e hanno incorporato un proxy Trojan e uno script post-installazione.

Le applicazioni cariche di malware venivano distribuite principalmente attraverso canali software piratati. Una volta che gli utenti hanno tentato di installare le applicazioni crackate, hanno inconsapevolmente attivato il processo di infezione.

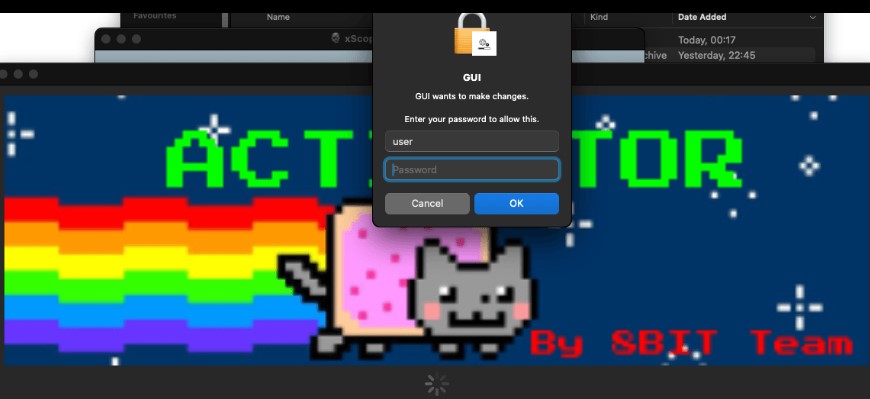

Per ingannare gli utenti , il pacchetto di installazione infetto mostrava una finestra con le istruzioni di installazione, chiedendo loro di copiare l'applicazione nella directory /Applicazioni/ e di avviare un'applicazione chiamata "Attivatore".

Sebbene a prima vista sembrasse poco sofisticato, Activator richiedeva agli utenti di inserire una password, garantendo di fatto i privilegi di amministratore del malware.

Al momento dell'esecuzione, il malware verificava la presenza nel sistema di una copia installata del linguaggio di programmazione Python 3 e, in caso assente, installava una versione precedentemente copiata di Python 3 dalla directory del sistema operativo del Macbook.

Il malware ha quindi "corretto" l'app scaricata confrontando l'eseguibile modificato con una sequenza codificata all'interno di Activator. Se veniva trovata una corrispondenza, il malware rimuoveva i byte iniziali, facendo apparire l'applicazione crackata e funzionante all'utente. Tuttavia, le vere intenzioni degli aggressori sono diventate evidenti non appena il malware ha avviato il suo payload principale.

Il campione infetto ha stabilito la comunicazione con un server di comando e controllo (C2) generando un URL (Uniform Resource Locator) o indirizzo web univoco, attraverso una combinazione di parole codificate e un nome di dominio di terzo livello casuale.

Questo metodo ha consentito al malware di nascondere le proprie attività all'interno del normale traffico del server DNS, garantendo il download del payload.

Lo script decrittografato ottenuto dal server C2 – un server remoto o un’infrastruttura utilizzata dai criminali informatici per controllare e gestire le operazioni di malware o botnet – ha rivelato che il malware operava eseguendo comandi arbitrari ricevuti dal server. Questi comandi venivano spesso forniti come script Python con codifica Base64.

Inoltre, il malware raccoglieva informazioni sensibili dal sistema infetto, tra cui la versione del sistema operativo, le directory degli utenti, l'elenco delle applicazioni installate, il tipo di CPU e l'indirizzo IP esterno. I dati raccolti venivano quindi rinviati al server.

La campagna malware prende di mira le applicazioni di portafoglio crittografico

Analizzando la campagna malware, Kaspersky ha osservato che il server C2 non ha restituito alcun comando durante l'indagine e alla fine ha smesso di rispondere.

Tuttavia, i successivi tentativi di scaricare lo script Python di terza fase hanno portato alla scoperta di aggiornamenti neimetadati dello script, indicando uno sviluppo e un adattamento in corso da parte degli operatori di malware.

Inoltre, il malware conteneva funzioni mirate specificamente alle popolari applicazioni di portafoglio crittografico, come Exodus e Bitcoin-Qt.

Se queste applicazioni venivano rilevate nel sistema infetto, il malware tentava di sostituirle con versioni infette ottenute da un host diverso, apple-analyzer [.]com.

Questi portafogli crittografici infetti includevano meccanismi per rubare password di sblocco del portafoglio e frasi segrete di recupero da utenti ignari.

L'azienda di sicurezza informatica ha sottolineato che gli autori malintenzionati continuano a distribuire applicazioni crackate per ottenere l'accesso ai computer degli utenti.

Sfruttando la fiducia degli utenti durante l'installazione del software, gli aggressori possono facilmente aumentare i propri privilegi chiedendo agli utenti di inserire le proprie password. Kaspersky ha anche evidenziato le tecniche utilizzate dalla campagna malware, come l'archiviazione dello script Python all'interno di un record TXT del dominio su un server DNS, dimostrando l'"ingegnosità" degli aggressori.

Immagine in primo piano da Shutterstock, grafico da TradingView.com