Il Federal Bureau of Investigation (FBI), la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti, il National Cyber Security Center dei Paesi Bassi (NCSC-NL) e il Centro europeo per la criminalità informatica di Europol (EC3) hanno emesso un avvertimento congiunto sul ransomware Akira.

Il gruppo è responsabile di attacchi contro oltre 250 aziende ed entità infrastrutturali critiche da marzo 2023, principalmente in Nord America, Europa e Australia.

L'evoluzione e le tecniche di attacco di Akira

Gli autori delle minacce Akira hanno accumulato circa 42 milioni di dollari in riscatti al 1° gennaio 2024. Hanno preso di mira vari settori, sollevando notevoli preoccupazioni per le organizzazioni di tutto il mondo.

Inizialmente scritto in C++, Akira originariamente crittografava i file con un'estensione .akira. Tuttavia, sono emerse delle variazioni. A partire dall'agosto 2023, il gruppo ha distribuito il ransomware Megazord basato su Rust, aggiungendo un'estensione .powerranges ai suoi file crittografati. Alcuni attacchi ora implicano il dispiegamento di entrambe le varianti Megazord e Akira per un maggiore impatto.

Per saperne di più: Le principali truffe di criptovaluta nel 2024

I ricercatori dell'FBI e della sicurezza informatica hanno tracciato i metodi di accesso iniziali di Akira. Comunemente sfruttano le vulnerabilità note dei servizi VPN Cisco privi di autenticazione a più fattori (MFA). Inoltre, riescono ad accedere tramite protocolli di desktop remoto, spear phishing e credenziali compromesse.

Una volta all'interno di una rete, gli aggressori Akira creano nuovi account di dominio per mantenere la persistenza. Quindi sfruttano strumenti di scraping delle credenziali come Mimikatz per aumentare i privilegi. La ricognizione del sistema e l'identificazione dei controller di dominio vengono eseguite utilizzando strumenti come SoftPerfect e Advanced IP Scanner, insieme ai comandi nativi di Windows.

Gli autori di Akira spesso disattivano i software di sicurezza prima di spostarsi lateralmente attraverso le reti compromesse. È stato osservato che PowerTool disattiva i processi antivirus per eludere il rilevamento.

Per rubare dati sensibili , gli operatori Akira utilizzano ampiamente strumenti di esfiltrazione come FileZilla, WinSCP e servizi di archiviazione cloud. Stabiliscono canali di comando e controllo con AnyDesk, RustDesk e Cloudflare Tunnel.

Fedeli al modello della doppia estorsione, gli attori di Akira crittografano i sistemi dopo aver rubato i dati. La loro richiesta di riscatto include un codice univoco e un URL .onion per contattarli. Non specificano un importo di riscatto iniziale, spingendo le vittime a negoziare.

I pagamenti del riscatto vengono pagati in Bitcoin agli indirizzi dei portafogli crittografici forniti dagli autori delle minacce.

Inoltre, per esercitare ulteriore pressione, gli autori delle minacce Akira minacciano di pubblicare dati sottratti sulla rete Tor e, in alcuni casi, hanno chiamato le aziende vittime, secondo quanto riferito dall'FBI.

L'FBI, la CISA, l'EC3 e l'NCSC-NL hanno emesso raccomandazioni complete per il sistema degli autori delle minacce Akira e le tecniche di rilevamento della rete. L'implementazione di queste mitigazioni può ridurre significativamente il rischio di un attacco riuscito.

"Oltre ad applicare mitigazioni, FBI, CISA, EC3 e NCSC-NL raccomandano di esercitare, testare e convalidare il programma di sicurezza della vostra organizzazione rispetto ai comportamenti di minaccia mappati nel framework MITRE ATT&CK for Enterprise in questo advisory", ha scritto CISA sul suo rapporto .

Per saperne di più: I 5 principali difetti nella sicurezza crittografica e come evitarli

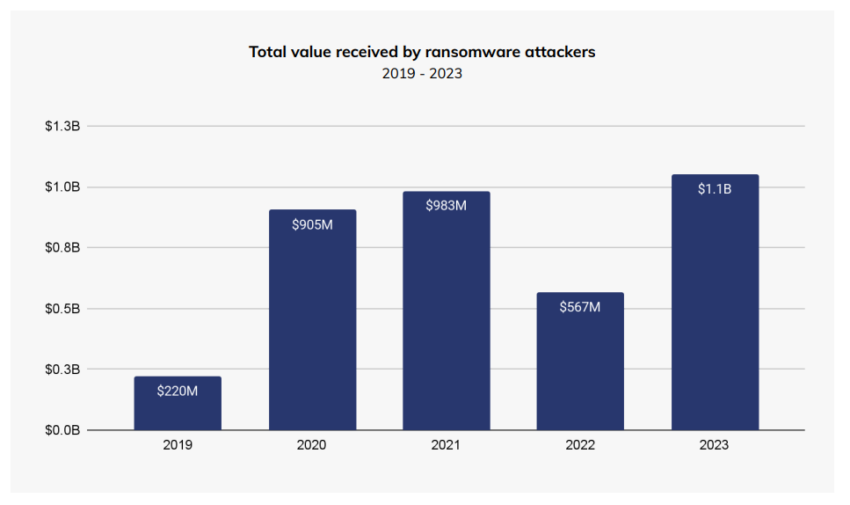

Secondo un rapporto di Chainalysis del febbraio 2024, gli attacchi ransomware si sono intensificati nel 2023 , con 1 miliardo di dollari estorto alle vittime. Ciò evidenzia la crescente minaccia informatica e la necessità per le organizzazioni di migliorare le proprie difese informatiche .

Il post L'FBI avverte del ransomware Bitcoin collegato a un'estorsione da 42 milioni di dollari è apparso per la prima volta su BeInCrypto .