La funzionalità di smart wallet di Ethereum, EIP-7702, è sotto esame dopo che i ricercatori di sicurezza blockchain ne hanno scoperto l'uso improprio da parte dei criminali informatici. In seguito all'aggiornamento di Pectra, diversi provider di wallet hanno iniziato a integrare le funzionalità EIP-7702.

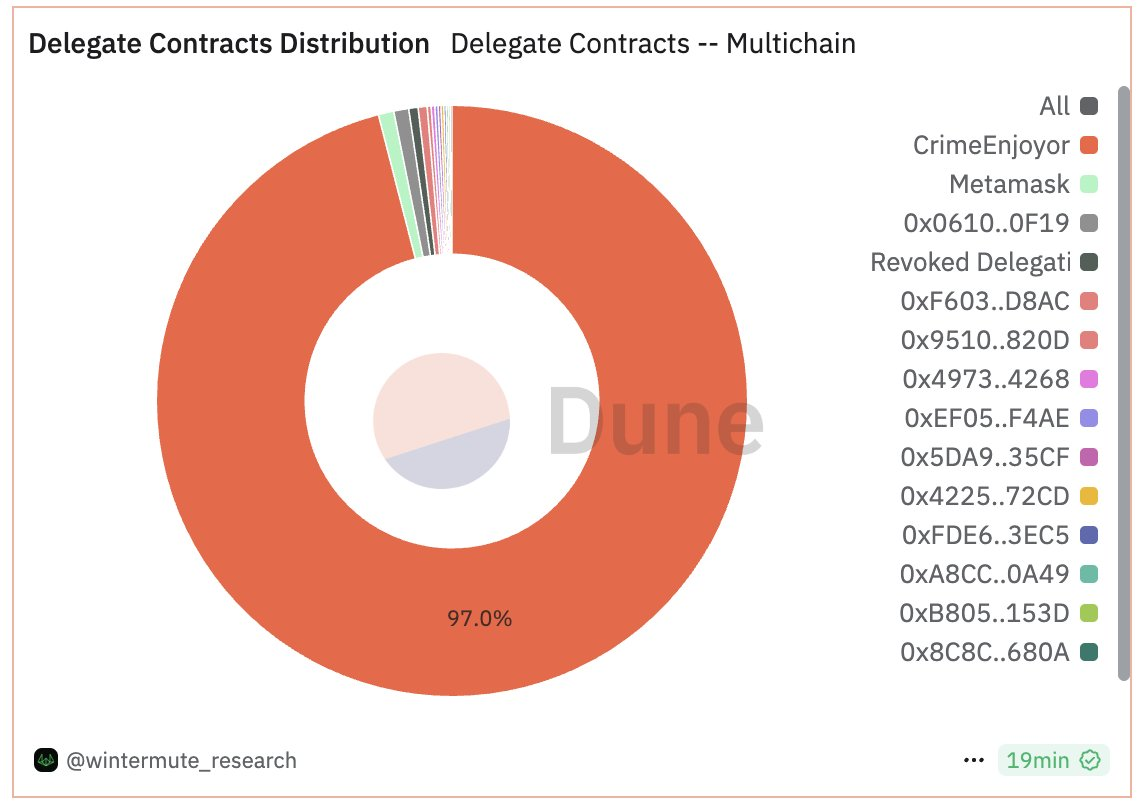

Gli analisti di Wintermute, una società di trading di criptovalute, hanno notato che gli aggressori hanno utilizzato il 97% delle deleghe del portafoglio EIP-7702 per implementare contratti progettati per drenare fondi da utenti ignari.

Gli hacker usano l'EIP-7702 di Ethereum per automatizzare lo svuotamento di massa dei portafogli

EIP-7702 consente temporaneamente agli account di proprietà esterna (EOA) di operare come wallet per smart contract . L'aggiornamento abilita funzionalità come il batching delle transazioni, i limiti di spesa, l'integrazione delle passkey e il recupero del wallet, il tutto senza modificare gli indirizzi del wallet.

Sebbene questi aggiornamenti mirino a migliorare l'usabilità, gli autori di attacchi stanno sfruttando lo standard per accelerare le estrazioni di fondi .

Invece di spostare manualmente gli ETH da ciascun portafoglio compromesso, gli aggressori ora autorizzano contratti che inoltrano automaticamente tutti gli ETH ricevuti ai propri indirizzi.

"Non c'è dubbio che gli aggressori siano tra i primi ad adottare le nuove funzionalità. 7702 non è mai stato concepito come una soluzione miracolosa e ha comunque ottimi casi d'uso", ha affermato Rahul Rumalla, Chief Product Officer di Safe.

L'analisi di Wintermute mostra che la maggior parte di queste deleghe di portafoglio punta a basi di codice identiche, progettate per "spazzare via" ETH dai portafogli compromessi.

Questi sweeper trasferiscono automaticamente tutti i fondi in entrata a indirizzi controllati dagli aggressori. Dei quasi 190.000 contratti delegati esaminati, più di 105.000 erano collegati ad attività illecite.

Koffi, analista dati senior pressoBase Network , ha spiegato che lo scorso fine settimana oltre un milione di portafogli hanno interagito con contratti sospetti.

Ha chiarito che gli aggressori non hanno utilizzato EIP-7702 per hackerare i portafogli, ma per semplificare il furto da portafogli con chiavi private già esposte.

L'analista ha aggiunto che un'implementazione di spicco include una funzione di ricezione che attiva i trasferimenti ETH nel momento in cui i fondi arrivano nel portafoglio, eliminando la necessità di un prelievo manuale.

Yu Xian, fondatore dell'azienda di sicurezza blockchain SlowMist, ha confermato che gli autori sono gruppi di ladri organizzati, non i tipici operatori di phishing . Ha osservato che le capacità di automazione di EIP-7702 lo rendono particolarmente interessante per exploit su larga scala.

"Il nuovo meccanismo EIP-7702 è utilizzato soprattutto dai gruppi che rubano monete (non dai gruppi di phishing) per trasferire automaticamente fondi dagli indirizzi dei portafogli con chiavi private/mnemoniche trapelate", ha affermato .

Nonostante la portata dell'operazione, finora non sono stati confermati profitti.

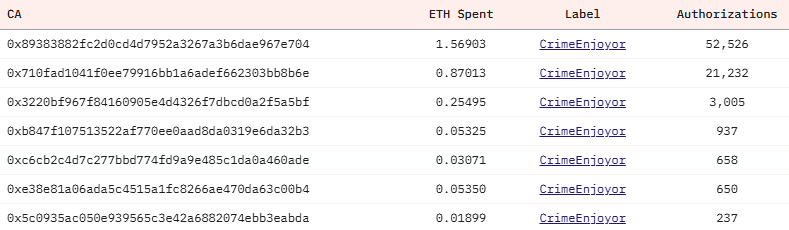

Un ricercatore di Wintermute ha osservato che gli aggressori hanno speso circa 2,88 ETH per autorizzare oltre 79.000 indirizzi. Un solo indirizzo ha eseguito quasi 52.000 autorizzazioni, eppure l'indirizzo di destinazione non ha ricevuto alcun finanziamento.

L'articolo L'aggiornamento di Ethereum Pectra sta ampiamente avvantaggiando le gang di ladri di criptovalute è apparso per la prima volta su BeInCrypto .