Gli hacker con sede nella Corea del Nord utilizzano sempre più criptovalute per facilitare attività illecite. Secondo l'ultimo studio, il gruppo di hacker lo sta usando per estrarre più criptovalute tramite i servizi cloud.

La criptovaluta e la sottostante tecnologia blockchain hanno mostrato varie applicazioni nel corso degli anni. Uno degli sfortunati percorsi emersi è stato un nuovo modo per finanziare le operazioni di spionaggio. Lo spionaggio è l'atto di spiare gli altri per guadagno politico, militare o economico.

Le criptovalute offrono un livello di anonimato e decentralizzazione che le forme tradizionali di finanziamento non possono eguagliare. Queste caratteristiche rendono difficile per i governi rintracciare la fonte dei fondi utilizzati per finanziare le attività di spionaggio.

In che modo la criptovaluta gioca un ruolo qui?

Sfortunatamente, gli hacker hanno utilizzato vari servizi di crittografia per riciclare valuta rubata. Gli hacker utilizzano servizi di crittografia come scambi, portafogli e servizi di mixaggio per oscurare l'origine dei loro fondi rubati.

Anonimato : le criptovalute come Bitcoin ed Ethereum sono decentralizzate. Non si affidano a un'autorità centrale per verificare le transazioni. Questo anonimato rende difficile per i governi tenere traccia del flusso di fondi, motivo per cui sono diventati un'opzione interessante per finanziare attività di spionaggio. Inoltre, l'utilizzo di pseudonimi e messaggi crittografati rende difficile rintracciare l'origine delle transazioni.

Decentramento: le forme tradizionali di finanziamento richiedono che una banca o un altro istituto finanziario elabori le transazioni. D'altra parte, le criptovalute sono decentralizzate. Due parti possono inviare e ricevere fondi direttamente senza che una terza parte verifichi la transazione. Il decentramento rende difficile per i governi congelare o sequestrare fondi per attività di spionaggio.

Mancanza di regolamenti : molti paesi non hanno regolamenti chiari sulle criptovalute. Questo rende più facile per le spie usarli per finanziare le loro operazioni. Di conseguenza, non ci sono restrizioni su quanto denaro viene trasferito, dove vengono inviati i fondi o chi li utilizza.

Altre caratteristiche da considerare

Difficoltà nel monitoraggio : un libro mastro pubblico chiamato blockchain registra le transazioni di criptovaluta. Non si conoscono le identità delle parti coinvolte. Ciò rende difficile per le forze dell'ordine rintracciare la fonte dei fondi utilizzati per finanziare attività di spionaggio.

Mixer di criptovaluta : i mixer di criptovaluta sono servizi che consentono agli utenti di mescolare le proprie monete con le monete di altri utenti per rendere difficile rintracciare la fonte dei fondi. Questi servizi sono popolari tra i criminali e le spie perché forniscono un ulteriore livello di anonimato.

Mancanza di tracce cartacee : le transazioni di criptovaluta non lasciano tracce cartacee, il che rende difficile per le forze dell'ordine rintracciare i fondi fino alla fonte. Le forme tradizionali di finanziamento come bonifici o assegni lasciano una traccia cartacea che può essere seguita. Le transazioni di criptovaluta sono più difficili da tracciare.

Velocità ed efficienza : le transazioni di criptovaluta sono veloci ed efficienti e vengono completate in pochi minuti. Questa velocità ed efficienza rendono più facile per le spie trasferire fondi in modo rapido ed efficiente senza attirare troppa attenzione.

La maggior parte degli hacker famosi proviene dalla Corea del Nord

Gli hacker nordcoreani operano nella sfera delle criptovalute ormai da diversi anni. La Corea del Nord è senza dubbio uno degli attori statali più attivi nel crimine informatico . I suoi hacker hanno effettuato attacchi di alto profilo su scambi, portafogli e protocolli di criptovaluta. Uno di questi collettivi è il famigerato Lazarus Group.

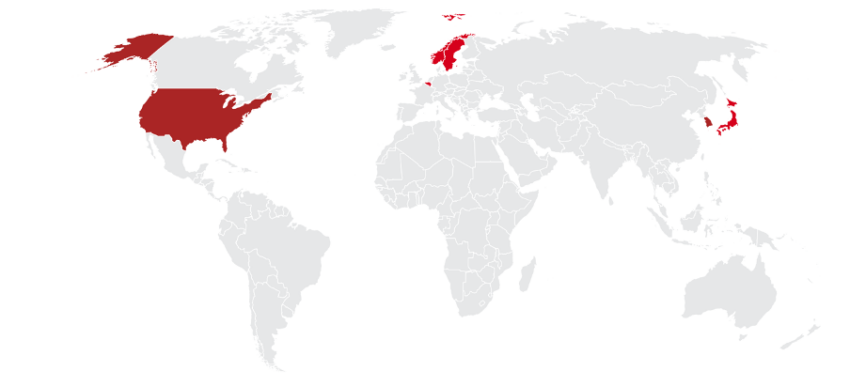

L' ultimo rapporto della società di sicurezza informatica di proprietà di Google Mandiant si è concentrato su un gruppo di minacce nordcoreano chiamato APT43. Questo gruppo si rivolge principalmente alle industrie tecnologiche, sanitarie e aerospaziali, finanziate da criptovalute.

Sebbene la sua attività principale sia lo spionaggio della Corea del Sud, Mandiant ha scoperto che APT43 probabilmente ha raccolto fondi per il regime nordcoreano e si è finanziato attraverso le sue operazioni illecite. Il gruppo ha avuto successo in queste attività:

"APT43 ruba e ricicla abbastanza criptovaluta per acquistare infrastrutture operative in un modo allineato con l'ideologia dello stato juche di autosufficienza della Corea del Nord, riducendo così la pressione fiscale sul governo centrale".

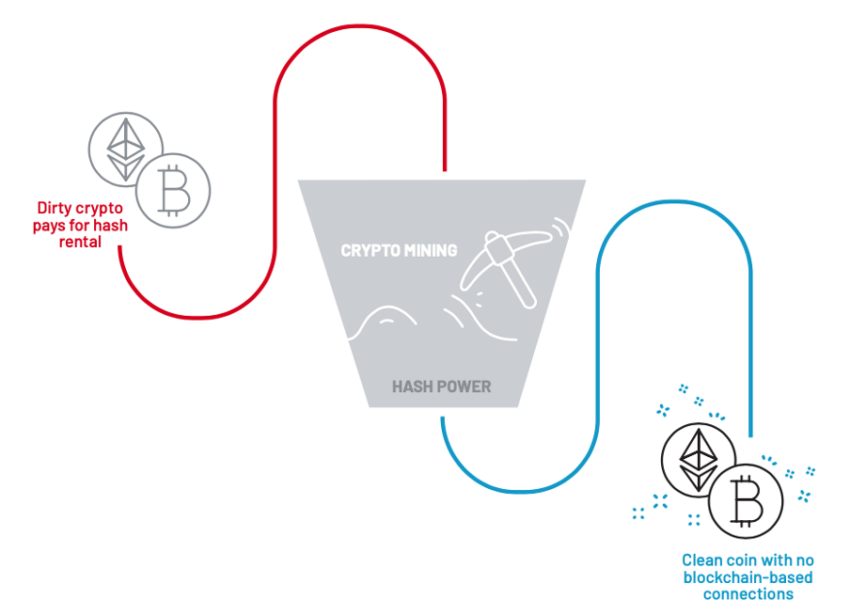

Inoltre, APT43, noto come Kimuski, utilizza probabilmente i servizi di noleggio hash e cloud mining per lavare "pulita" la criptovaluta rubata. Per supportare finanziariamente l'infrastruttura, PayPal, carte American Express e "Bitcoin probabilmente derivato da operazioni precedenti", i metodi di pagamento utilizzati dal gruppo.

Comprendere il processo

Il noleggio di hash e il cloud mining sono servizi legittimi che molte persone utilizzano per il mining di criptovalute. Tuttavia, gli hacker possono anche utilizzare questi servizi per riciclare la criptovaluta rubata.

In questo scenario, l'hacker prima ruba una grande quantità di criptovaluta da una vittima. Quindi usano la criptovaluta rubata per acquistare potenza di hashing da un servizio di noleggio hash o cloud mining. Con il potere di hashing aggiuntivo, gli hacker possono estrarre più criptovaluta di quanto potrebbero.

Una volta completato il mining, l'hacker può vendere la criptovaluta appena estratta in cambio di criptovaluta pulita non associata al furto originale. Utilizzando in questo modo i servizi di hash rental e cloud mining, l'hacker può rendere difficile per le forze dell'ordine rintracciare i fondi rubati.

È importante notare che mentre i servizi di noleggio hash e cloud mining possono essere utilizzati per attività illecite, non sono illegali. Tuttavia, gli individui e le aziende devono proteggere i loro portafogli di criptovaluta e assicurarsi che non siano vulnerabili ai tentativi di hacking. Inoltre, gli scambi e altre attività di criptovaluta dovrebbero disporre di misure per rilevare e prevenire le attività di riciclaggio di denaro.

Nel complesso, i governi di tutto il mondo sono diventati più consapevoli del potenziale di attività illegali finanziate con criptovaluta. Le autorità di regolamentazione stanno adottando misure per regolamentare il settore. Di conseguenza, sta diventando sempre più difficile per le spie utilizzare la criptovaluta per finanziare le proprie operazioni senza essere scoperti.

Il post In che modo il gruppo di hacker nordcoreano "APT43" utilizza i servizi crittografici per finanziare le operazioni di spionaggio è apparso per la prima volta su BeInCrypto .