Le vulnerabilità della rete crittografica rimangono in libertà nel 2023 dopo un disastroso 2022. Nell'ultimo esempio, un team di ricerca sulla sicurezza ha rivelato enormi rischi a Dogecoin, Litecoin e Zcash, con gli sviluppatori che hanno avvertito di ulteriori rischi.

Le criptovalute utilizzano una base di codice open source progettata per consentire a chiunque di ispezionare, modificare e distribuire il codice sorgente del software. Questa apertura promuove la trasparenza, la responsabilità e l'innovazione, consentendo alla comunità crittografica di sviluppare e migliorare continuamente la tecnologia blockchain.

Tuttavia, significa anche che il codice è vulnerabile allo sfruttamento da parte di attori malintenzionati che possono identificare e sfruttare i suoi punti deboli.

Diversi modi in cui i cattivi attori possono penetrare nella rete

Ecco alcuni modi in cui la base di codice open source può presentare vulnerabilità che potrebbero influire sulla sicurezza della blockchain.

- Errori di codifica: anche gli sviluppatori più esperti possono commettere errori di codifica che potrebbero lasciare il codice aperto allo sfruttamento. Ad esempio, uno sviluppatore potrebbe creare una vulnerabilità non riuscendo a eseguire correttamente la convalida dell'input, consentendo a un utente malintenzionato di inserire codice dannoso nel sistema. Allo stesso modo, un errore nell'allocazione della memoria o nella gestione dei dati potrebbe causare il danneggiamento dei dati o perdite.

- Mancanza di revisione del codice: le basi di codice open source si basano su revisioni tra pari per identificare e risolvere i problemi nel codice. Tuttavia, se la base di codice non dispone di un rigoroso processo di revisione, può portare a lacune di sicurezza che gli aggressori possono sfruttare. Inoltre, gli sviluppatori inesperti che apportano modifiche senza comprendere appieno le implicazioni delle loro modifiche possono introdurre nuove vulnerabilità.

- Codice biforcato: il biforcazione è un processo in cui gli sviluppatori modificano una base di codice esistente per creare un nuovo progetto. Sebbene il fork sia previsto nella comunità open source, può introdurre vulnerabilità se gli sviluppatori non riescono a incorporare aggiornamenti di sicurezza o apportano modifiche improprie. Se un progetto biforcuto diventa popolare, gli aggressori possono prenderlo di mira a causa delle sue potenziali vulnerabilità.

- Dipendenze software: molti progetti open source funzionano correttamente utilizzando librerie e framework di terze parti. Sebbene queste dipendenze possano far risparmiare tempo e fatica, possono anche introdurre vulnerabilità se contengono difetti o sono obsolete. Gli aggressori possono sfruttare queste vulnerabilità per accedere a dati sensibili o compromettere l'integrità della blockchain.

- Ingegneria sociale: anche se la base di codice è tecnicamente valida, gli aggressori possono comunque sfruttare le debolezze umane per accedere al sistema. Ad esempio, potrebbero utilizzare attacchi di phishing per ottenere credenziali di accesso o indurre gli sviluppatori a introdurre codice dannoso nel sistema.

Le piattaforme crittografiche vedono aumentare le attività illecite

In conclusione, la natura open source del codice delle criptovalute offre vantaggi significativi, come trasparenza e innovazione. Tuttavia, introduce anche potenziali vulnerabilità che gli aggressori possono sfruttare. Pertanto, gli sviluppatori devono rivedere e migliorare continuamente il codice per garantirne la sicurezza e mantenere l'integrità della blockchain.

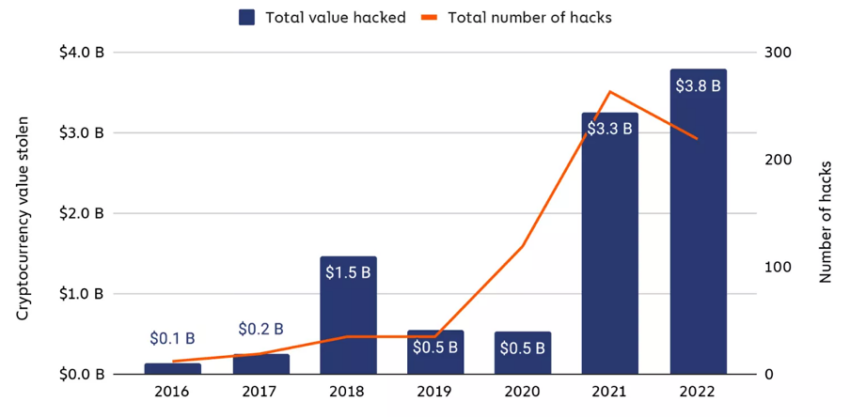

I malintenzionati coinvolti negli attacchi di criptovalute sono aumentati di 3,80 miliardi di dollari l'anno scorso. Le attività illecite nel 2022 sono aumentate del 15% rispetto alle cifre del 2021 ($ 3,30 miliardi) e notevolmente aumentate rispetto ai $ 0,50 miliardi rubati nel 2020.

Secondo una scoperta della società di sicurezza informatica Halborn , il 2023 avrebbe potuto essere ancora più disastroso. Sono state scoperte vulnerabilità in oltre 280 principali blockchain. Questi includevano Dogecoin, Litecoin e Zcash. In totale, sono stati messi a rischio circa 25 miliardi di dollari di asset.

Evidenziando la scappatoia principale

I ricercatori di Halborn hanno valutato la base di codice open source di DOGE per testare exploit sconosciuti, o "vulnerabilità zero-day", nel suo codice che potrebbe prendere di mira i fondi dei minatori di blockchain.

I ricercatori hanno identificato due lacune critiche denominate in codice Rab13s. Gli sviluppatori di Dogecoin hanno successivamente risolto gli errori dopo essere stati avvisati dalla società di sicurezza.

Gravi conseguenze di eventi dannosi

L'identificazione di scappatoie ha sollevato ulteriori dubbi poiché varianti di questi giorni zero sono state scoperte anche in reti blockchain simili, tra cui Litecoin e Zcash. Tenere a mente le lacune potrebbe portare a gravi conseguenze.

In primo luogo, per quanto riguarda i meccanismi di messaggistica P2P, i messaggi di consenso dannosi possono essere inviati a ciascun nodo, provocandone l'arresto ed esponendo la rete a gravi rischi come il 51% di attacchi . Andando avanti, gli aggressori possono eseguire il codice attraverso l'interfaccia pubblica (RPC) come un normale utente del nodo. La probabilità di un exploit è inferiore poiché è necessaria una credenziale valida per eseguire l'attacco.

Pertanto, per evitare ulteriori danni, il team della società di sicurezza ha raccomandato di aggiornare tutti i nodi basati su UTXO (ad esempio, Dogecoin) all'ultima versione (1.14.6).

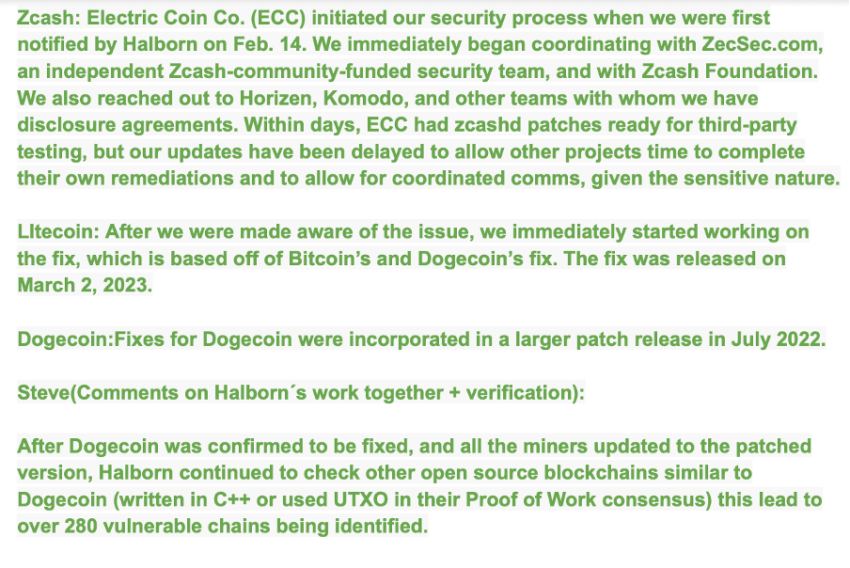

In un'ulteriore conversazione per posta, la società di sicurezza ha risposto ad alcune domande poste da BeInCrypto. Alla domanda su come Zcash, Litecoin e Dogecoin hanno risolto le vulnerabilità, il team ha risposto:

Tali incidenti possono avere implicazioni per il più ampio ecosistema crittografico. Steve Walbroehl , chief security officer e co-fondatore di Halborn, ha affermato:

“Più a lungo persistono i problemi sulle mainnet pubbliche, più è probabile che vengano trovati e sfruttati da hacker con intenzioni dannose. Dato che avevamo già terminato il lavoro con Dogecoin, avevamo già individuato una soluzione e una soluzione da parte del più grande stakeholder che potesse essere data come esempio per tutte le altre catene. È stato un onorevole invito all'azione per un risultato positivo con progetti disparati che lavorano per aiutarsi a vicenda a risolvere una minaccia comune".

BeInCrypto ha contattato gli sviluppatori principali di Dogecoin e Zcash per commenti su questo argomento. Tuttavia, non ha ancora ricevuto risposta.

Il post In che modo Dogecoin e Zcash hanno affrontato le vulnerabilità del codice sorgente che hanno esposto $ 25 miliardi in Crypto? è apparso per la prima volta su BeInCrypto .

Halborn ha scoperto un enorme

Halborn ha scoperto un enorme

…

…