Secondo Cisco Talos , un gruppo affiliato alla Corea del Nord ha silenziosamente intensificato gli sforzi per prendere di mira i cercatori di lavoro nel settore delle criptovalute in India con un nuovo trojan di accesso remoto basato su Python.

La campagna utilizza falsi siti di lavoro e colloqui simulati per indurre i candidati a eseguire codice dannoso. Le vittime finiscono per consegnare le chiavi dei loro portafogli e dei gestori di password.

Piattaforme di lavoro fasulle

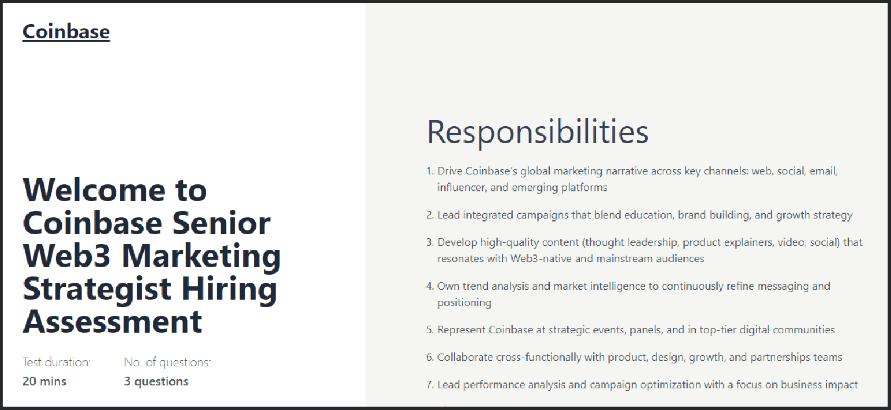

Chi cerca lavoro viene attirato da annunci che imitano grandi nomi come Coinbase, Robinhood e Uniswap. I recruiter contattano i candidati tramite LinkedIn o email. Invitano i candidati a un sito di "valutazione delle competenze". All'inizio sembra innocuo. Dietro le quinte, il sito raccoglie dettagli di sistema e informazioni sul browser.

Processo di intervista ingannevole

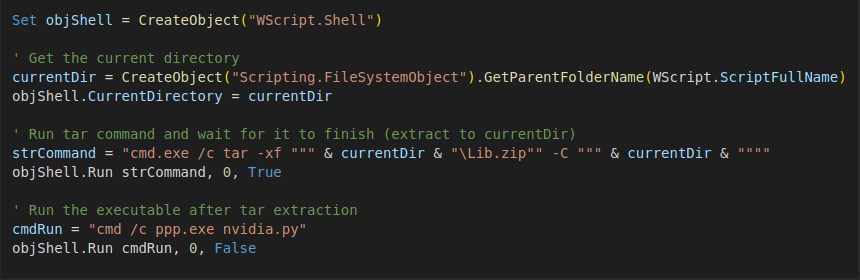

Dopo il test, i candidati partecipano a un colloquio video in diretta. Viene chiesto loro di aggiornare i driver della fotocamera. Con un rapido gesto, copiano e incollano i comandi in una finestra del terminale. Un clic e PylangGhost è installato. L'intero sistema funziona senza intoppi, finché il malware non prende il sopravvento.

Strumento RAT avanzato

PylangGhost è una versione aggiornata del precedente strumento GolangGhost. Una volta attivo, recupera cookie e password da oltre 80 estensioni del browser. L'elenco include MetaMask, 1Password, NordPass, Phantom, Bitski, Initia, TronLink e MultiverseX.

Il trojan apre quindi una backdoor per il controllo remoto. Può acquisire screenshot, gestire file, rubare dati del browser e mantenere una presenza nascosta nel sistema.

Storia di attacchi simili

Ad aprile, prima del furto da 1,4 miliardi di dollari a Bybit, gli hacker nordcoreani hanno utilizzato un falso test di reclutamento. E hanno provato trucchi simili con PDF infetti e link dannosi.

Questo gruppo, noto come Famous Chollima o Wagemole, ha rubato milioni di dollari attraverso violazioni dei portafogli crittografici dal 2019. Il loro obiettivo è semplice: ottenere credenziali valide e poi spostare silenziosamente i fondi.

Misure di risposta del settore

I team di sicurezza sono in allerta. Raccomandano di controllare ogni URL per errori di ortografia e domini strani. Gli esperti consigliano di verificare le offerte di lavoro tramite canali attendibili.

Gli strumenti di rilevamento degli endpoint dovrebbero segnalare qualsiasi script che chiami server remoti. E l'autenticazione a più fattori può impedire che le password rubate forniscano l'accesso completo.

Questo avviso mostra fino a che punto sono disposti a spingersi gli attori collegati allo stato per rubare criptovalute. La combinazione di ingegneria sociale e malware personalizzato rappresenta un rischio elevato. Chiunque cerchi lavoro nel settore blockchain dovrebbe controllare attentamente ogni collegamento e non eseguire mai codice non verificato.

Mantenere offline i portafogli hardware e utilizzare profili separati per la ricerca di lavoro può ridurre l'esposizione. La vigilanza nel processo di assunzione e solidi controlli tecnici rimangono la migliore difesa contro queste minacce in continua evoluzione.

Immagine in evidenza da Shutterstock, grafico da TradingView