L'investigatore di criptovalute ZachXBT ha accusato il trader OTC cinese Yicong Wang di riciclaggio di denaro crittografico. Dal 2022, Yicong avrebbe riciclato decine di milioni di criptoasset rubati da Lazarus Group.

Lazarus Group, un famigerato collettivo di hacker nordcoreano, ha dimostrato la capacità di rubare e riciclare centinaia di milioni di dollari tramite attacchi crittografici.

Gruppo Lazarus Riciclaggio di denaro

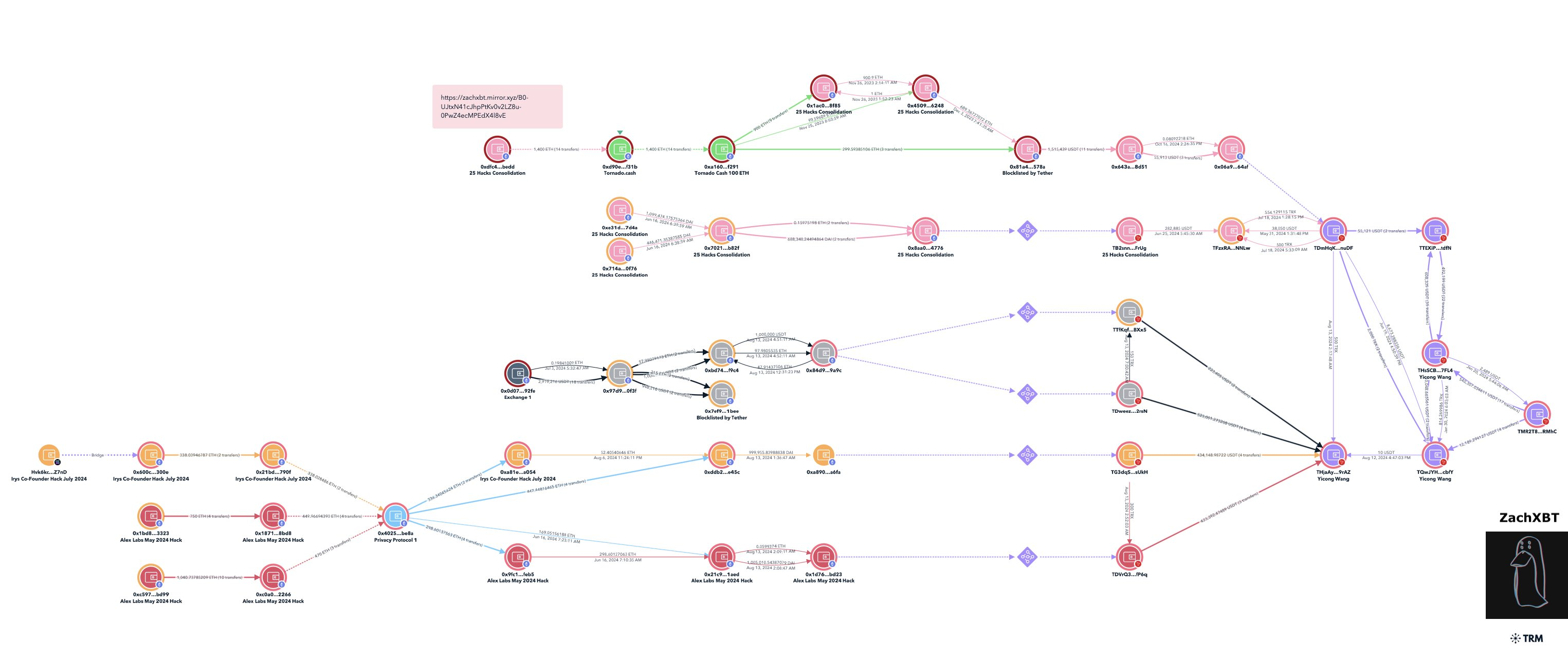

L'investigatore crittografico ZachXBT ha identificato il trader OTC cinese Yicong Wang come un attore chiave nel riciclaggio di criptovalute rubate per conto del Lazarus Group, una famigerata organizzazione di hacking nordcoreana. ZachXBT, noto per aver denunciato le truffe , ha condiviso un diagramma di flusso dettagliato che mappa gli indirizzi del portafoglio di Yicong.

I dati evidenziano transazioni che collegano Yicong ad account violati e fondi illeciti, implicandolo ulteriormente nel facilitare il riciclaggio di beni rubati.

Per saperne di più: Chi è ZachXBT, il detective delle criptovalute che denuncia le truffe?

The Lazarus Group è un collettivo di crypto hacker di fama mondiale, con sede in Corea del Nord. A ottobre, gli Stati Uniti hanno accusato il gruppo di furti di criptovalute per l'incredibile cifra di 879 milioni di dollari e hanno iniziato a sequestrare i suoi beni. Questi sofisticati hacker, tuttavia, hanno utilizzato una serie di operazioni di riciclaggio, spostando 35 milioni di dollari attraverso la Cambogia a luglio .

ZachXBT ha detto che un follower sui social media lo ha inizialmente contattato, sostenendo che il loro account di scambio era stato congelato dopo una transazione P2P con Yicong. La piattaforma ha informato questo utente anonimo di aver violato i suoi termini di servizio riciclando fondi rubati a Lazarus. L'utente ha successivamente fornito a ZachXBT dati rilevanti sul portafoglio, screenshot di conversazioni e altro ancora.

Tuttavia, mentre ZachXBT tentava di collegare la traccia del denaro, Yicong lo ha contattato di nuovo. Ha affermato di poter offrire a questo utente anonimo un trasferimento da (USDT) a yuan cinese a tassi sostanzialmente inferiori a quelli di mercato. Questo può essere un segno rivelatore di attività truffaldina , come nel recente esempio di Valeria “Bitmama” Fedyakina.

ZachXBT non ha dichiarato una quantità concreta di beni rubati che Yicong ha riciclato per Lazarus Group. Tuttavia, ha sottolineato diversi incidenti specifici nell'ordine di svariati milioni di dollari e ha affermato che Yicong ha contribuito a "convertire decine di milioni di criptovalute rubate in contanti" dal 2022. Inoltre, in un thread separato, ZachXBT ha accennato alla difficoltà di tracciare definitivamente questi fondi. .

"[Io] non ho mai visto numeri riportati pubblicamente da nessuna parte prima, ma stimo che le truffe di social engineering/phishing supportate da Coinbase abbiano portato al furto di 100-150 milioni di dollari ai suoi utenti solo nell'ultimo anno", ha affermato.

Per saperne di più: Le 15 truffe crittografiche più comuni a cui prestare attenzione

Nonostante i progressi nella lotta alle truffe legate alle criptovalute, le operazioni di phishing complesse sono in aumento. I vari account di Yicong sono stati banditi da varie piattaforme, ma ZachXBT ritiene che abbia semplicemente cambiato le sue strategie aziendali.

“Dalla catena è evidente che ha continuato ad aiutare attivamente Lazarus Group nelle ultime due settimane. Se tutto va bene, in futuro Yicong Wang sarà ritenuto responsabile delle sue azioni”, ha concluso.

Il post ZachXBT accusa il commerciante cinese di riciclaggio di milioni rubati da Lazarus Group è apparso per la prima volta su BeInCrypto .