La società di sicurezza blockchain PeckShield ha pubblicato i dettagli di un nuovo exploit di rimborso delle commissioni di transazione sullo smart contract TransactionRequestCore appartenente al progetto Ethereum Alarm Clock.

Al momento della stampa, quasi 24 hacker avevano cercato di derubare i proprietari delle transazioni chiamando la funzione di annullamento delle transazioni.

Rimborsi degli smart contract prosciugati

La commissione di transazione quindi inviata al chiamante era molto alta rispetto a quella che avrebbero ricevuto i proprietari della transazione originale se avessero richiesto il rimborso.

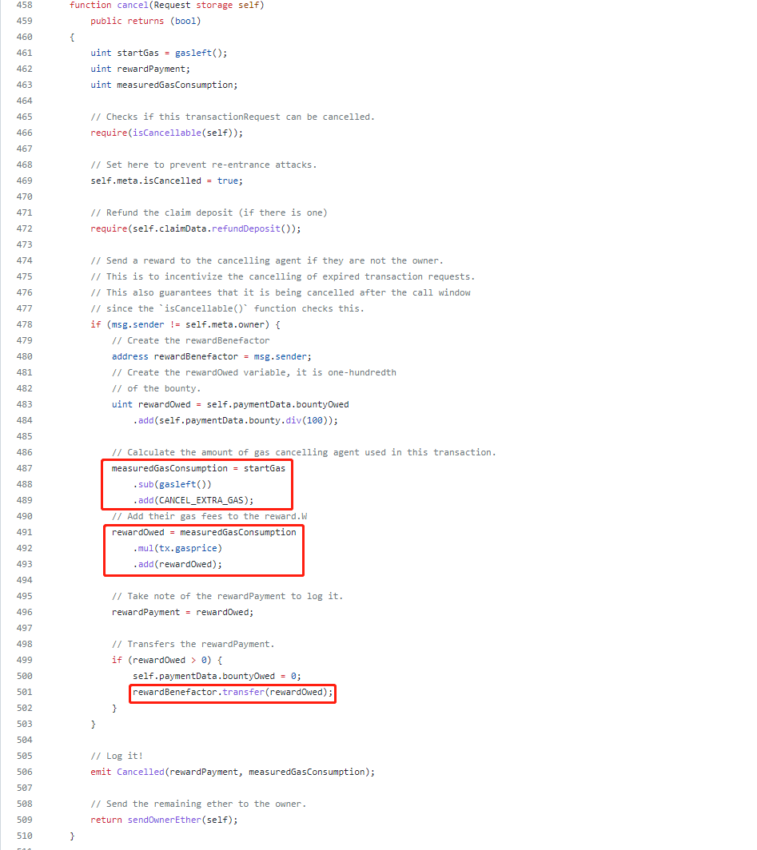

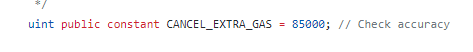

Come si può vedere sopra, lo scopo della funzione di annullamento è calcolare il costo del gas del proprietario e aggiungere una costante di 85.000 a tale importo per rimborsarlo.

Di conseguenza, l'hacker non ha bisogno di utilizzare più di 70.355 di gas per ricevere un rimborso superiore alla commissione di transazione originale. Dopo di che, possono intascare la differenza.

Di conseguenza, un utente di Twitter, pyggie9, ha twittato:

Secondo PeckShield , il 51% del rimborso rigonfio viene pagato come profitto ai minatori, aumentando il loro Miner Extractable Value (MEV) . Finora, uno dei beneficiari è stato un validatore di Ethereum che utilizzava il pool di staking liquido Lido Finance. I dati Etherscan rivelano che il validatore avrebbe ricevuto $ 158.000 (121 ETH) dal contratto 0xbb1d6b3be1396a4b5ccb8d061b302250bb2b73fd al blocco 15.782.459.

Secondo la società di sicurezza Supremacy Inc., finora gli hacker hanno rubato 204 ETH.

Il valore estraibile del minatore si riferisce ai minatori che organizzano le transazioni in blocchi per massimizzare i loro profitti. Un modo accettato per migliorare i rendimenti MEV è attraverso una separazione proponente/costruttore di blocchi. Un proponente nella macchina virtuale di Ethereum può guadagnare una bella somma per l'invio di blockspace a una coorte di costruttori di blocchi affidabili.

Funzionamento della sveglia

Il progetto Ethereum Alarm Clock contiene transazioni Ethereum programmate per avvenire in una data futura. Le transazioni possono essere pianificate da persone o contatti intelligenti. Inoltre, l'EAC consentirà a TimeNodes di chiamare le transazioni durante un determinato periodo di tempo.

Lo smart contract TransactionRequestCore coinvolto in questo ultimo exploit ha quattro anni.

Secondo un recente rapporto della società di ricerca Token Terminal, gli exploit degli smart contract non sono facili da risolvere.

Questo hack è ancora attivo e gli aggiornamenti verranno aggiunti a breve.

Per l'ultima analisi Bitcoin (BTC) di Be[In]Crypto, fai clic qui

Lo Smart Contract post Sveglia sfruttato su Ethereum: Developing Story è apparso per la prima volta su BeInCrypto .