Un gruppo di criminalità informatica chiamato " GreedyBear " è stato accusato di aver rubato oltre 1 milione di dollari attraverso quella che i ricercatori definiscono una delle operazioni di furto di criptovalute più estese degli ultimi mesi.

I rapporti di Koi Security rivelano che il gruppo sta conducendo una campagna coordinata che combina estensioni del browser dannose, malware e siti web truffa, il tutto in un'unica rete.

Le estensioni si sono trasformate in strumenti per rubare i portafogli

Invece di concentrarsi su un solo metodo, GreedyBear ne ha combinati diversi. Secondo Tuval Admoni, ricercatore di Koi Security, il gruppo ha distribuito oltre 650 strumenti dannosi nella sua ultima campagna.

Si tratta di un netto miglioramento rispetto alla precedente operazione "Foxy Wallet" di luglio, che coinvolgeva 40 estensioni di Firefox.

La tattica del gruppo, chiamata "Extension Hollowing", inizia con la pubblicazione di componenti aggiuntivi per Firefox dall'aspetto pulito, come downloader di video o pulitori di link.

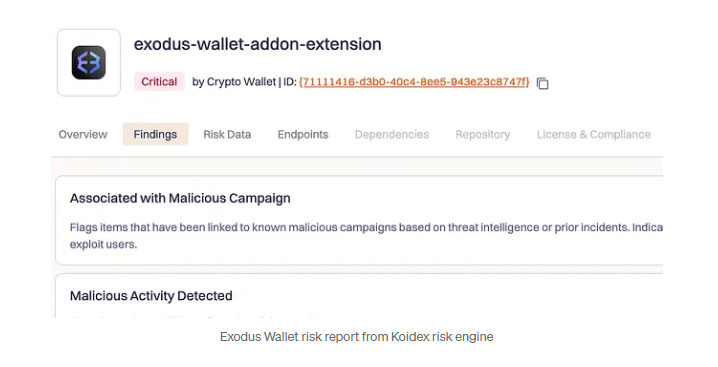

Queste estensioni, rilasciate con account di nuovi editori, raccolgono false recensioni positive per apparire affidabili. Successivamente, vengono sostituite da versioni dannose che impersonano wallet come MetaMask, TronLink, Exodus e Rabby Wallet.

Una volta installati, prendono le credenziali dai campi di input e le inviano ai server di controllo di GreedyBear.

Malware nascosto nel software pirata

Gli investigatori hanno anche collegato quasi 500 file dannosi per Windows allo stesso gruppo. Molti di questi appartengono a famiglie di malware note come LummaStealer, ransomware simili a Luca Stealer e trojan che fungono da loader per altri programmi dannosi.

La distribuzione avviene spesso attraverso siti web in lingua russa che ospitano software craccato o "riconfezionato". Prendendo di mira chi cerca software libero, gli aggressori vanno ben oltre la comunità crypto.

Koi Security ha individuato anche un malware modulare, in cui gli operatori possono aggiungere o scambiare funzioni senza dover distribuire file completamente nuovi.

Servizi di criptovaluta falsi creati per rubare dati

Secondo quanto riportato , oltre agli attacchi al browser e al malware, GreedyBear ha creato siti web fraudolenti che si spacciano per soluzioni di criptovaluta autentiche.

Si dice che alcuni di questi offrano portafogli hardware, mentre altri sono falsi servizi di riparazione di portafogli per dispositivi come Trezor.

Sono disponibili anche app di portafoglio false con design accattivanti che ingannano gli utenti inducendoli a inserire frasi di recupero, chiavi private e informazioni di pagamento.

A differenza dei siti di phishing standard che copiano le pagine di accesso di Exchange, queste pagine truffa assomigliano più a portali di prodotti o di supporto.

Secondo quanto riportato, alcuni di essi restano attivi e continuano a raccogliere dati sensibili, mentre altri sono in standby per un utilizzo futuro.

Gli investigatori hanno scoperto che quasi tutti i domini collegati a queste operazioni riconducono a un unico indirizzo IP: 185.208.156.66. Questo server funge da hub della campagna, gestendo le credenziali rubate, coordinando le attività ransomware e ospitando siti truffa.

Immagine in evidenza da Unsplash, grafico da TradingView