Una società di sicurezza informatica ha riferito ieri che un gruppo di famigerati hacker della Corea del Nord è riuscito a rubare criptovaluta per un valore di 3 miliardi di dollari dagli utenti ideando un falso gioco blockchain. Kaspersky Lab ha affermato che il gruppo Lazarus ha approfittato di una vulnerabilità chiave nel browser Google Chrome che ha permesso loro di prosciugare i portafogli crittografici delle loro vittime.

Gruppo Lazarus: rapina in criptovalute da 3 miliardi di dollari

È stato riferito che gli hacker nordcoreani hanno utilizzato il gioco falso per rubare più di 3 miliardi di dollari in criptovalute, un'operazione che il gruppo ha condotto con successo in un periodo di sei anni, dal 2016 al 2022.

La rapina è la conseguenza negativa dell'incapacità di Google di correggere una vulnerabilità nel browser Chrome.

Nel frattempo, un detective della blockchain che ha condotto un'indagine separata ha scoperto che il gruppo Lazarus ha eseguito 25 attacchi di hacking, riciclando criptovalute per un valore di 200 milioni di dollari.

Ha inoltre scoperto l’esistenza di una rete di sviluppatori in Corea del Nord che lavora per progetti di criptovaluta “consolidati”. La rete presumibilmente riceve uno stipendio mensile di $ 500.000.

Il dubbio piano di gioco

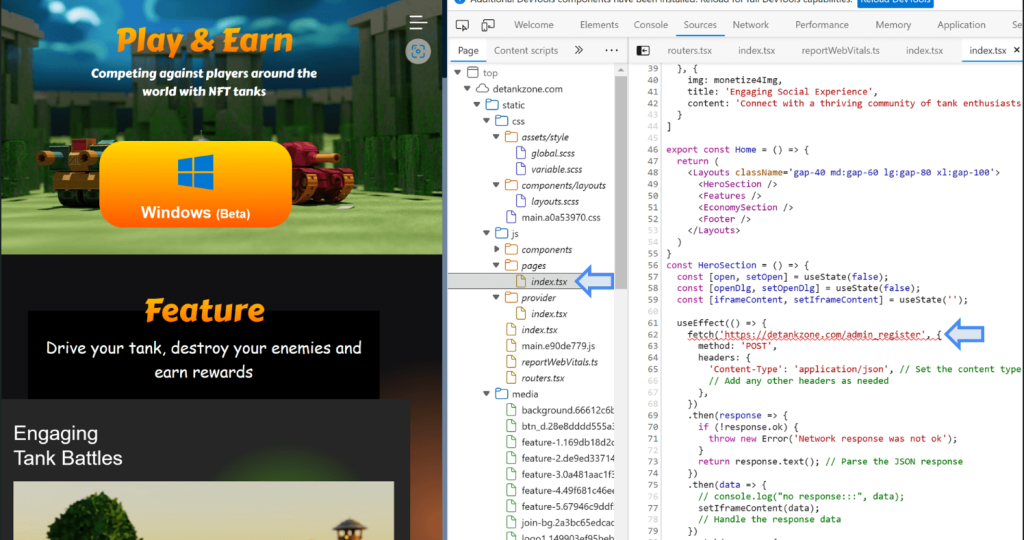

Vasily Berdnikov e Boris Larin, analisti di Kaspersky Labs, hanno affermato che il gruppo Lazarus ha creato un gioco falso chiamato DeTankZone o DeTankWar che ruota attorno ai token non fungibili (NFT) per sottrarre i portafogli crittografici delle loro vittime.

Gli analisti hanno rivelato che gli hacker hanno sfruttato la vulnerabilità zero-day del browser Chrome per agire senza scrupoli.

Berdnikov e Larin hanno spiegato che gli hacker hanno utilizzato il gioco falso per persuadere le loro vittime e portarle su un sito Web dannoso, che inietta nei loro computer un malware chiamato Manuscript.

Con l'uso di Manuscript, gli hacker sono riusciti a corrompere la memoria di Chrome, consentendo loro di ottenere le password degli utenti, i token di autenticazione e tutto ciò di cui avevano bisogno per rubare le criptovalute delle loro vittime inconsapevoli.

12 giorni per risolvere il problema

Gli analisti di Kaspersky Lab hanno scoperto cosa stava facendo il Gruppo Lazarus a maggio. Berdnikov e Larin hanno immediatamente segnalato il problema a Google in modo che la piattaforma potesse risolvere la vulnerabilità.

Tuttavia, Google era impreparata ad affrontare il problema della vulnerabilità zero-day, impiegando 12 giorni per risolvere la vulnerabilità.

Boris Larin, uno dei principali esperti di sicurezza di Kaspersky Lab, ha affermato che il notevole sforzo investito dal gruppo di hacker nella suddetta campagna di hacking indica che il gruppo ha un piano ambizioso.

Larin ha osservato che ciò che il gruppo ha fatto potrebbe avere un impatto più ampio di quanto si pensasse in precedenza.

Il Gruppo Lazarus ricorda che la battaglia contro gli hacker continua. Le vulnerabilità di Chrome sottolineano che le piattaforme dovrebbero sempre garantire che le loro misure di sicurezza siano aggiornate ed essere vigili nei confronti delle minacce alla sicurezza informatica.

Immagine in primo piano da Le Parisien, grafico da TradingView