Bridge Security: il trilemma dell'interoperabilità dei bridge necessita di un ripensamento. Il giornalista di dati Daniel C. Park spiega cosa è in programma per prevenire gli hack del ponte.

In Nomad stiamo lavorando su una nuova categoria di ponti. Sono progettati per ridurre lo scenario peggiore di un attacco al ponte. Stiamo scambiando la latenza per la sicurezza. Riteniamo che questa sia una situazione più avvincente, sullo sfondo di ponti che sono stati derubati di un miliardo di dollari solo in questo trimestre .

Gli exploit di successo di QBridge ($ 80 milioni) , Wormhole ($ 326 milioni) e Ronin ($ 624 milioni) ci ricordano che il trilemma dell'interoperabilità dei bridge necessita di un ripensamento totale. Il desiderio di funzionalità antifrode si è intensificato tra gli utenti del bridge. Ed è questo il problema che stiamo risolvendo.

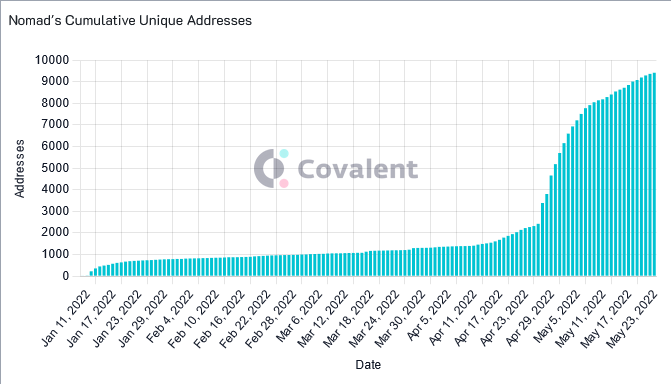

Utilizzando l'API (Application Programming Interface) di Covalent , possiamo tracciare come gli utenti del bridge su Ethereum e Moonbeam stanno rispondendo all'appello di sicurezza di Nomad. I dati post-lancio di Nomad, come gli indirizzi univoci totali e la TVL per utente, segnalano una prospettiva promettente per i sistemi ottimisti.

Bridge Security: la sicurezza del bridge cross-chain ha raggiunto un punto morto?

In Nomad, stiamo sfidando la narrativa proliferante secondo cui i ponti a catena, nonostante la loro enorme utilità economica, erano diventati troppo inclini al rischio per essere sfruttati. Anche un attacco del 51% su una catena a piccola capitalizzazione, a causa della sovrapposizione di derivati, può compromettere le catene interconnesse.

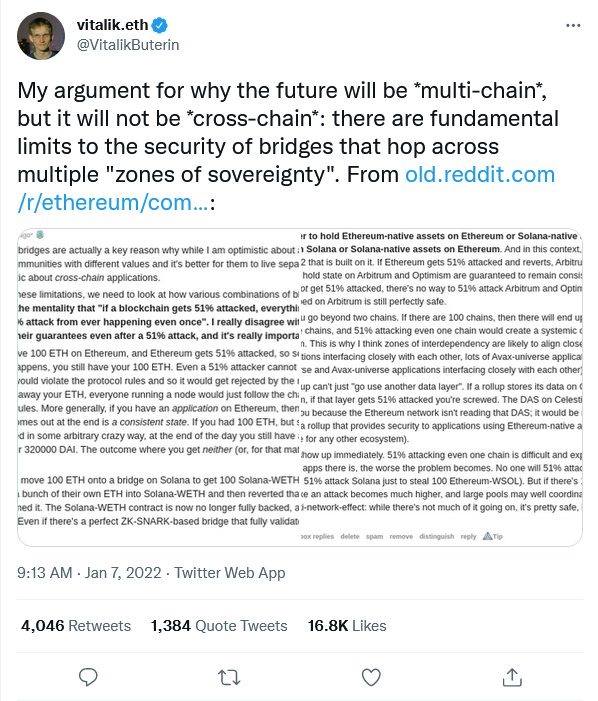

Vitalik ha aperto la strada e ha lanciato questa prospettiva nel gennaio di quest'anno, citando "limiti di sicurezza fondamentali dei ponti" e che i ponti a catena incrociata dovrebbero essere considerati una soluzione provvisoria per far progredire l' interoperabilità della catena .

Tuttavia, le caratteristiche radicali di Nomad, come la verifica ottimistica, avanzano una contro-narrativa a questa crescente percezione che la tecnologia dei ponti abbia raggiunto un punto morto.

Sacrificare la latenza per una sicurezza assoluta

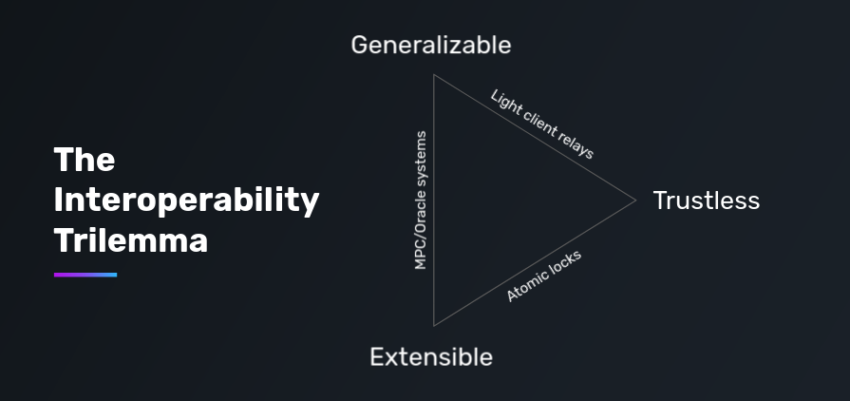

Facendo eco alla difficile situazione osservata nel trilemma della scalabilità , anche i bridge devono tradizionalmente rinunciare ad almeno una delle tre proprietà desiderabili: minimizzazione della fiducia, generalizzabilità (supporto per il trasferimento di dati arbitrari) ed estensibilità (attraverso altrettante catene eterogenee).

Partendo dal trilemma, Nomad sacrifica in modo non ortodosso la latenza come mezzo per fornire una soluzione di interoperabilità incentrata sulla sicurezza. Basato su rollup ottimistici , Nomad riduce al minimo la visibilità dell'attestazione sulla catena e la accetta come valida entro una finestra a prova di frode di circa 30 minuti.

Bridge Security: Assicurazione contro la perdita di fondi

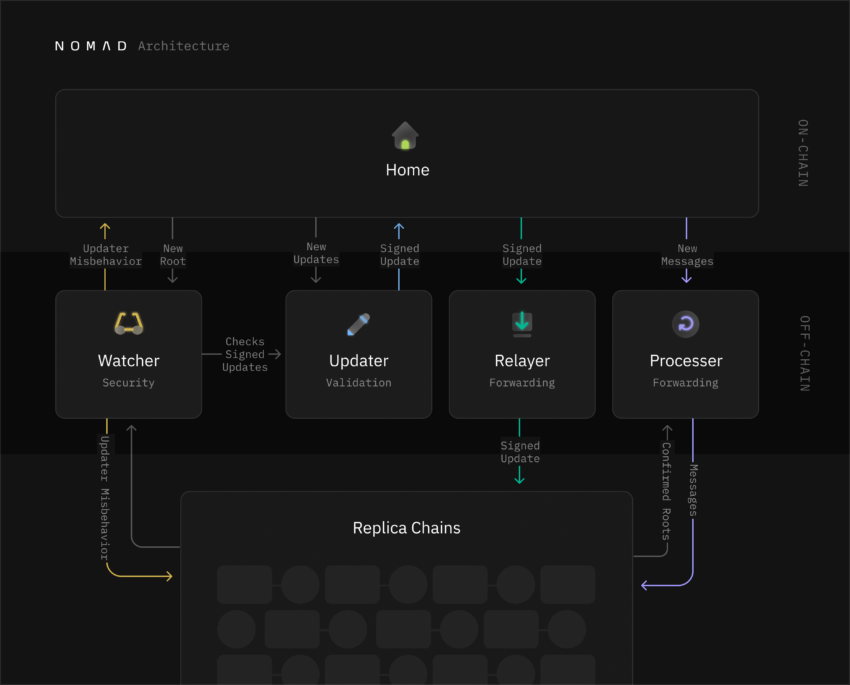

In questo lasso di tempo, i dati su Nomad vengono essenzialmente ciclati tra un Updater , che firma e carica i dati sulla catena di origine; e un Watcher , che rileva e reagisce alle attestazioni errate.

In modo univoco, partendo dai classici protocolli ottimistici, Nomad richiede che un Updater presenti una quota vincolata sulla catena di origine. Questo assicura la sicurezza di Nomad contro la possibilità che anche un fidato Updater possa corroborare la frode.

Nel caso in cui un onesto Watcher si riveli una frode, la linea di comunicazione dall'origine alla catena di destinazione viene immediatamente interrotta, tagliando i legami dell'Updater; e incanalare i fondi recuperati all'Osservatore in controversia.

Ciò significa che il ponte verrà chiuso, invece che gli utenti verranno derubati di fondi. L'assenza di frode, in alternativa, facilita i dati verso la catena di destinazione come originariamente previsto.

Ingannare gli hacker con un unico verificatore onesto

Il protocollo Rainbow Bridge for NEAR sta già corroborando i meriti di sicurezza di progetti ottimistici, dopo aver respinto un attacco il primo maggio di quest'anno .

È importante sottolineare che la sicurezza del bridge di Nomad segue un unico presupposto onesto del verificatore, che richiede solo 1 di n attori per convalidare le transazioni. Al contrario, i bridge verificati esternamente si basano in genere su un'ipotesi di maggioranza onesta, in cui m di n partecipanti sovrintendono allo schema di convalida.

Per questo motivo, abilitare Watcher senza autorizzazione che potrebbero essere implementati da qualsiasi utente Nomad renderebbe impossibile agli hacker sapere che non c'è almeno un singolo Watcher che supervisiona ogni transazione.

I sistemi ottimistici, in questo modo, aumentano il costo economico per gli attori malintenzionati (commissioni del gas e la quota vincolata dall'Updater) per compromettere i loro obiettivi, con pochissime garanzie.

In che modo la proposta di sicurezza di Nomad attrae gli utenti del bridge?

La tecnologia su cui si basa Nomad è testata in battaglia. Attraverso l'API unificata di Covalent, possiamo vedere se Nomad sta capitalizzando adeguatamente i suoi appelli alla sicurezza e accumulando una base di utenti dedicata.

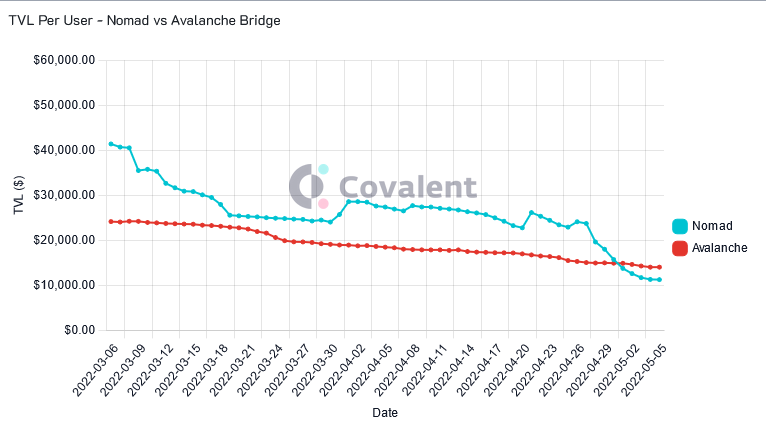

In particolare, rispetto all'Avalanche Bridge commercialmente più maturo, il TVL di Nomad per utente ha registrato numeri più alti. Registrando tra $ 30 e $ 40.000 al giorno per utente da marzo 2022, le cifre di Nomad superano quelle di Avalanche, che variava tra $ 20 e $ 30.000 al giorno.

La disparità tra l'Avalanche Bridge e il più recente ponte Nomad suggerisce una profonda fiducia nelle caratteristiche di sicurezza e antifrode di Nomad tra gli utenti del ponte.

Allo stesso modo, la sola prima settimana di maggio ha visto 5.000 nuovi indirizzi collegarsi a Nomad. Questa è una crescita esponenziale considerando che Nomad ha impiegato tre mesi per raggiungere 3.000 indirizzi univoci, a dimostrazione del fatto che gli appelli alla sicurezza di Nomad sono commerciabili e percepiti come preziosi da una gamma più ampia di utenti del bridge.

Utilizzo di Connext per risolvere le carenze di latenza di Nomad

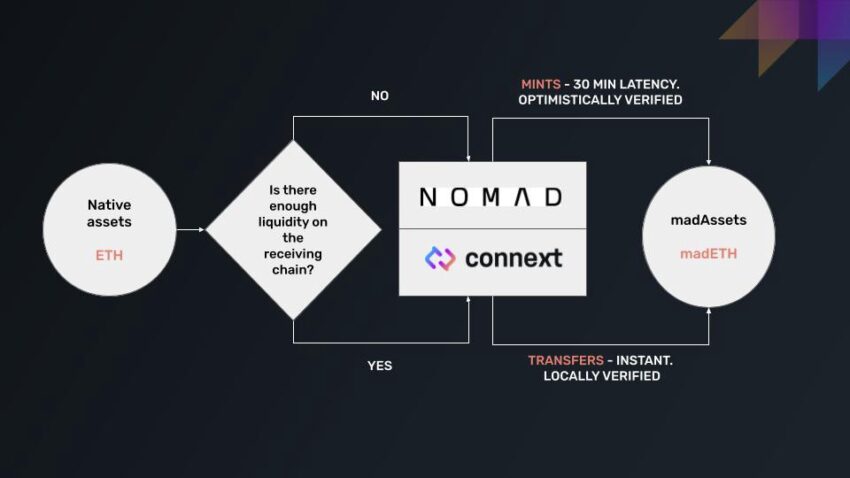

La lenta latenza di circa 30 minuti rimane un evidente inconveniente per il bridge. Per questo motivo, Nomad ha collaborato con Connext , una rete di liquidità a catena incrociata costruita su Ethereum come L2 con velocità molto più elevate.

La modularità della stratificazione di Nomad e Connext insieme è un altro riavvicinamento radicale al trilemma introdotto dalla loro partnership. Connext colma adeguatamente il divario di velocità che Nomad è stato costretto a rinunciare.

In tal modo, il sistema duale armonizzato instrada e modula dinamicamente le transazioni, a seconda della dimensione dell'attività trasferita e del pool di liquidità corrispondente all'attività.

La sicurezza dei bridge cross-chain si sta evolvendo con bridge "impilabili".

Man mano che la loro sinergia si trasforma in un'operazione più ampia, Nomad può essere adattato per concentrarsi ulteriormente sul capitale istituzionale. Considerando che gli utenti finali che optano per transazioni più piccole e veloci possono essere instradati tramite Connext.

Gli appelli alla sicurezza di Nomad e le corrispondenti figure di crescita, in retrospettiva, illustrano un momento cruciale nella storia dei ponti a catena incrociata.

Puntiamo a un allontanamento dalla serie di hack di ponte di alto profilo che bloccano il progresso dell'interoperabilità della catena.

Circa l'autore

Daniel C. Park è originariamente entrato nello spazio Web3 nel 2019 ricercando l'utilità della blockchain negli affari umanitari con Starling Lab a Stanford. Attualmente lavora come Data Journalist presso Covalent.

Hai qualcosa da dire sulla sicurezza del bridge o altro? Scrivici o partecipa alla discussione nel nostro canale Telegram. Puoi anche trovarci su Tik Tok , Facebook o Twitter .

Il post Bridge Security: New Tech significa che gli hack del bridge dovrebbero essere solo un ricordo è apparso per la prima volta su BeInCrypto .